Um ein System zu hacken und kritische Informationen abzufangen, müssen Angreifer nicht unbedingt auf digitalem Weg in ein System eindringen: Technische Geräte, vom Smartphone und Computer bis zur elektronischen Schlüsselkarte, bestehen aus Computerchips, die trotz kryptographischer Verschlüsselungen von außen angegriffen werden können. Beispielsweise können Hacker physikalische Signale wie Stromschwankungen aufzeichnen und hieraus Informationen über das System gewinnen. Oder sie beschießen ein Gerät mit elektromagnetischen Impulsen, die Fehler in der Verschlüsselung auslösen und hierdurch Aufschluss über den geheimen Schlüssel geben.

Während digitale Verschlüsselungen durch mathematische Verfahren einen hohen Grad an Sicherheit bieten, benötigt es für den Datenschutz auf physikalischer Ebene andere und oft komplexe Ansätze. So können Informationen in Tabellen mit sich zufällig ändernden „Masken“ versteckt werden oder Verschlüsselungen innerhalb der Hardware von allein den Ort wechseln. Um derartige Methoden zu entwickeln und zu erforschen, verfolgt der Forschungsbereich Cyber-Physical Systems des Deutschen Forschungszentrums für Künstliche Intelligenz (DFKI) unter der Leitung von Prof. Dr. Rolf Drechsler seit drei Jahren das Projekt „Security by Reconfiguration“ (SecRec). Die neuartigen Verfahren wurden nun dem Bundesministerium für Bildung und Forschung (BMBF) präsentiert.

Verschlüsselungskomponenten, die selbstständig ihre Position im Chip wechseln

Mit der voranschreitenden Verbreitung des Internets der Dinge (IoT) nehmen Computerchips und cyber-physische Systeme immer mehr Einfluss auf Alltagsgegenstände und verleihen ihnen neue Vorteile. Ein Beispiel sind digitale Schlüsselkarten in Hotels, die zum Öffnen bestimmter Türen programmiert sind und diese Funktion verlieren, sobald sie gestohlen werden. Der Schlüssel selbst existiert also nur digital – was für klassische Diebe einen Nachteil, für erfahrene Hacker wiederum eine Einladung darstellt. Durch eine sogenannte Fehlerinjektionsanalyse kann die Funktionsweise der Schlüsselkarte analysiert und daraufhin geknackt werden. Bei anderen Systemen sind es wiederum die Spannungsschwankungen, die Informationen auslesbar machen und ein Sicherheitsrisiko darstellen.

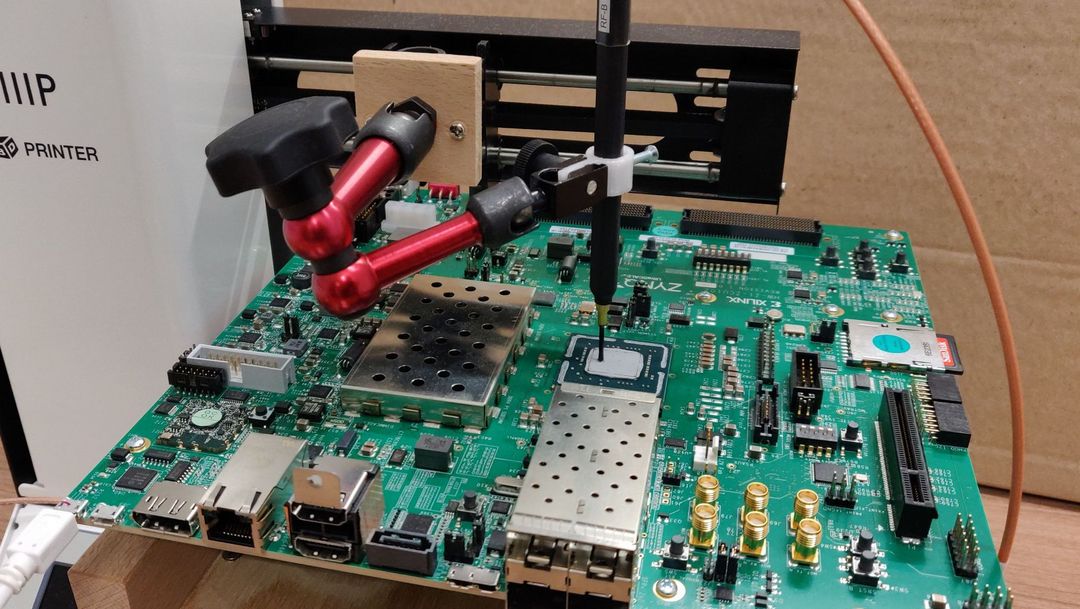

Um Methoden zur Bekämpfung dieser Schwachstellen zu entwickeln, setzen die Forschenden des DFKI sogenannte Field-Programmable Gate Arrays (FPGA) ein. Hierbei handelt es sich um Computerchips, deren Verschaltung auf Hardwareebene flexibel konfiguriert werden kann. Die Flexibilität des Chips ermöglicht den Ansatz der partiellen Rekonfiguration: Den Forschenden ist es gelungen, eine Verschlüsselungseinheit auf einem FPGA zu instanziieren, die von alleine ihren Ort wechselt und sich an verschiedenen Stellen auf dem Computerchip rekonfiguriert. Diese Eigenschaft erschwert Angriffe von außen, da die erhaltenen Informationen vom Angreifer kombiniert werden müssen, und wertlos werden, sobald die Verschlüsselungskomponente an einen neuen Ort wechselt.

Zur Überprüfung der Methode wurde in einem Versuchsaufbau eine Sonde über einem FPGA positioniert, die die elektromagnetischen Signale der Verschlüsselungseinheit aufzeichnet und auf einem Oszilloskop darstellt. Durch die variierende Stärke des Signals konnte bewiesen werden, dass sich das „Moving Target“, also die kryptographische Verschlüsselung, tatsächlich an verschiedenen Orten konfiguriert und somit einen Angriff von außen erheblich erschwert.

Tests mit Angriffen auf Basis von Machine Learning

Im 2017 gestarteten Projekt „Security by Reconfiguration – Physikalische Sicherheit durch dynamische Hardware-Rekonfiguration“ (SecRec) hat das DFKI gemeinsam mit verschiedenen Partnern die Grundlagen für eine zukunftsgewandte Sicherheitstechnologie geschaffen, die mit der Verbreitung des Internets der Dinge für immer mehr Bereiche relevant wird. Zum Konsortium des Projekts SecRec gehören das Forschungszentrum Informatik (FZI), die Mixed Mode GmbH, die Friedrich-Alexander-Universität Erlangen-Nürnberg und die Robert Bosch GmbH, welche anschließend an den Projektabschluss das neue Verfahren durch Angriffe mit Machine-Learning-Methoden auf die Probe stellen wird.

Die Ergebnisse präsentierte das Konsortium dem Bundesministerium für Bildung und Forschung (BMBF), die das dreieinhalb Jahre andauernde Projekt mit insgesamt 2,9 Millionen Euro gefördert hat. Während das DFKI intern eine Fortführung der Forschung plant, beschäftigt sich das Forschungszentrum Informatik nun mit der konkreten Anwendung der Methoden: ihrer Entwicklung und ihrer Skalierbarkeit auf anderen Systemen.

Bildmaterial:

Unter cloud.dfki.de/owncloud/index.php/s/Gjq3kZ3nHQ5Gdzr steht Ihnen Bildmaterial zum Download zur Verfügung. Dieses können Sie mit Nennung der Quelle „DFKI GmbH, Foto: Jan Richter-Brockmann“ gerne verwenden.

Ansprechpartner:

Prof. Dr.-Ing. Tim Erhan Güneysu

Deutsches Forschungszentrum für Künstliche Intelligenz GmbH

Cyber-Physical Systems

Telefon: 0234 32 24626

E-Mail: Tim_Erhan.Gueneysu@dfki.de

Pressekontakt:

Deutsches Forschungszentrum für Künstliche Intelligenz GmbH

Team Unternehmenskommunikation Bremen

Tel.: 0421 178 45 4051

E-Mail: uk-hb@dfki.de